Si comme moi, vous utilisez Visual Studio Code que de temps en temps, vous pourriez avoir du mal à configurer tsc. Ce billet est alors pour vous.

Global Knowledge a interrogé 14 000 professionnels de l'informatique pour obtenir ces statistiques.

Si vous n'êtes pas administrateur système dans votre rôle principale au sein de votre entreprise, alors alors passer à PowerShell 7 est surprenant

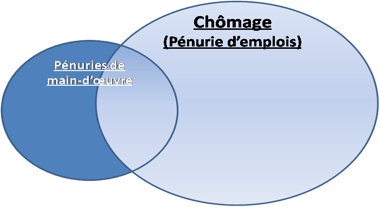

Le déficit de main-d'œuvre en cybersécurité est en voie d'atteindre 1,8 million d'ici 2022 - une augmentation de 20% depuis 2015.

91% des personnes utilise le même mot de passe sur différents comptes à risque. Et pourtant 66% continue à utiliser le même mot de passe quoi qu'il arrive. Les expert en sécurité dans le monde numérique sont au courant des bonnes habitudes quand il faut une authentification forte, ou une gestion des mots de passe. Or trop souvent l'implémentation échoue à cause d'une utilisation trés limité et complexe.

Pour choisir une solution pour gérer les mots de passe pour votre société, vous devez penser à divers facteurs lors de la prise de décision. De ce fait il fut nécessaire de récupérer les points de vue de différents professionnel en sécurité informatique.

Sur ces derniers ce qui revient souvent c'est que le choix est orienté surtout par des profils IT sans prendre complétement les considérations des équipes sur le terrain. D'ou une adoption de ces outils trés minoritaire dans une structure. Pour vous aider à faire votre choix, le billet passera en revue les retours d'expérience de ces professionnel ayant eu ce type de choix à faire et les difficultés qu'ils ont rencontrés.

Affaire à suivre.

Chaque semaine, une autre histoire est racontée sur comment linux n'est pas sécurisé. Le seul probléme avec la plus part, ce sont des fausses actualités. Le vrai probléme réside dans l'incompétence des administrateurs systéme. Bref il y en a mare des fake news.

Lors du développement d'une fonctionnalité d'upload, l'équipe de développement est trop focalisé sur l'objectif car elle a durant cette étape trop souvent la tête dans le guidon et ne prends pas le recul nécessaire de l'impact d'une telle fonctionnalité. Et ce aussi bien au niveau des performances que de la sécurité, car il faut faire cela vite car ce besoin arrive en urgence car il a souvent été oublié dans le processus de spécifications et les impacts de cette fonctionnalité sur la sécurité de la si est complétement mis de côté, du moins trop souvent...

Or mettre en place les éléments après l'incendie est souvent trop tard, car le mal aura dèjà pris racine. Ouvrir un flux d'upload, c'est équivalent a potentiellement laissé la porte ouverte de sa maison. Et oui, avec un fichier compromis on peut rentrer dans la SI de la plateforme, et une fois la porte ouverte c'est compliqué de la refermer. C'est le même principe que les squats en France... la porte reste trop longtemps ouverte et il n'est plus possible de déloger les personnes, dans notre contexte, je parle bien sur des hackers.

Mais le design de cette fonctionnalité d'upload peut aussi faire en sorte d'économiser des ressources. En utilisant des techniques comme le buffering, cela va vous éviter de multiplier des serveurs pour rien.

Bref, si ce sont des sujets qui attire votre attention alors je vous invite à lire le billet qui vous expliquera tout cela en détail.

La validation utilisateur est vitale, et ce d'autant plus que dans le scénario d'upload de fichier