Des pirates informatiques exploitent Accellion Zero-Days lors d'attaques récentes de vol de données et d'extorsion

Mais dans un sens, aucun ransomware n'a été déployé dans aucun des incidents récents qui ont frappé des organisations aux États-Unis, à Singapour, au Canada et aux Pays-Bas, les acteurs ayant plutôt recours à des e-mails d'extorsion pour menacer les victimes de payer des rançons Bitcoin. Selon Risky Business, certaines des entreprises dont les données sont répertoriées sur le site comprennent le fournisseur de télécommunications de Singapour SingTel , l'American Bureau of Shipping, le cabinet d'avocats Jones Day , la société néerlandaise Fugro et la société de sciences de la vie Danaher.

Suite à de nombreuses attaques, Accellion a corrigé quatre vulnérabilités FTA qui étaient connues pour être exploitées par les acteurs de la menace, en plus d'incorporer de nouvelles capacités de surveillance et d'alerte pour signaler tout comportement suspect. Les défauts sont les suivants -

- CVE-2021-27101 - Injection SQL via un en-tête Host spécialement conçu

- CVE-2021-27102 - Exécution de commande OS via un appel de service Web local

- CVE-2021-27103 - SSRF via une requête POST spécialement conçue

- CVE-2021-27104 - Exécution de la commande du système d'exploitation via une requête POST spécialement conçue

L'Équipe de renseignement sur les menaces Mandiant de FireEye, qui dirige les efforts de réponse aux incidents, a suivi le schéma d'extorsion de fonds sous une grappe de menace séparée nommé UNC2582 malgré de « convaincant » chevauchements identifiés entre les deux ensembles d'activités malveillantes et les attaques antérieures menées par un groupe de piratage motivé financièrement appelé FIN11.

"De nombreuses organisations compromises par l'UNC2546 étaient auparavant ciblées par FIN11", a déclaré FireEye. "Certains e-mails d'extorsion UNC2582 observés en janvier 2021 ont été envoyés à partir d'adresses IP et / ou de comptes de messagerie utilisés par FIN11 dans plusieurs campagnes de phishing entre août et décembre 2020."

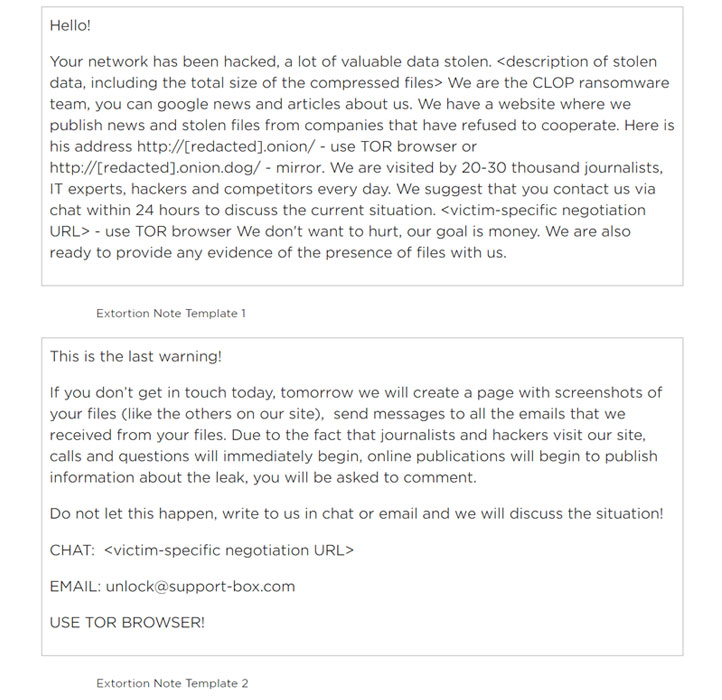

Une fois installé, le shell Web DEWMODE a été mis à profit pour télécharger des fichiers à partir d'instances FTA compromises, ce qui a conduit les victimes à recevoir des courriels d'extorsion prétendant provenir de «l'équipe de rançongiciel CLOP» plusieurs semaines plus tard. L'absence de réponse en temps opportun entraînerait l'envoi d'e-mails supplémentaires à un groupe plus large de destinataires dans l'organisation victime ainsi qu'à ses partenaires contenant des liens vers les données volées, ont détaillé les chercheurs. En plus d'exhorter ses clients FTA à migrer vers Kiteworks, Accellion a déclaré que moins de 100 clients FTA sur 300 au total ont été victimes de l'attaque et que moins de 25 semblent avoir subi un vol de données «important». Le développement intervient après que la chaîne d'épicerie Kroger a révélé la semaine dernière que les données RH, les dossiers de pharmacie et les dossiers des services monétaires appartenant à certains clients pourraient avoir été compromis à la suite de l'incident d'Accellion.

Plus tôt dans la journée, Transport for New South Wales (TfNSW) est devenue la dernière entité à confirmer qu'elle avait été touchée par la violation de données mondiale Accellion.

"Le système Accellion a été largement utilisé pour partager et stocker des fichiers par des organisations du monde entier, y compris Transport for NSW", a déclaré l'agence australienne. "Avant que l'attaque des serveurs Accellion ne soit interrompue, certaines informations de Transport for NSW ont été prises."